Det är svårt att skapa realistiska övningar för att lära sig hantera organiserade cyberangrepp då det råder brist på tillförlitlig data. Organisationer som drabbats vill inte riskera att avslöja sårbarheter och aktörerna bakom operationerna är inte öppna med vad de gör.

Hackare kan söka efter svagheter och försöka ta sig in i datorer och system. Men det finns också mer välorganiserade angrepp.

– Inom Försvarsmakten pratar man om cyberoperationer. Då är det inte någon nyfiken tonåring som försöker hacka sig in i en dator, utan det finns en organisation bakom som i militärt syfte vill uppnå ett visst mål, säger Henrik Karlzén, forskare på FOI:s avdelning för ledningssystem i Linköping.

Säkerhetsverktyg används som vapen

Henrik Karlzén har under tre år forskat om cyberoperationer i ett projekt som FOI utfört på uppdrag av Försvarsmakten. Cyberoperationer kan vara både offensiva och defensiva.

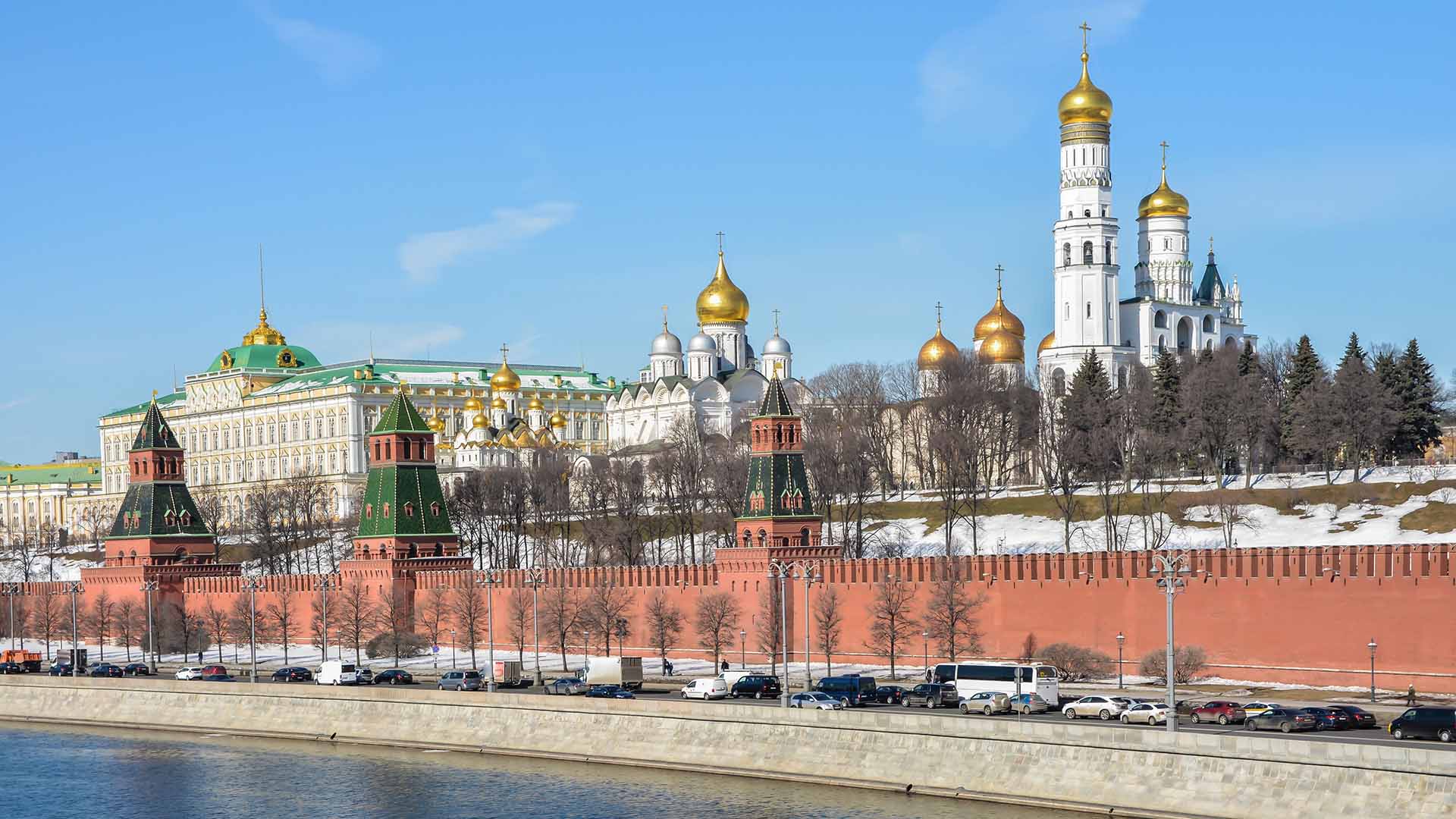

– Det vi tittat på är militärt agerande, framför allt från statliga organisationer. Men det kan också vara grupper med mer lösa kopplingar till staten. När det gäller Ryssland handlar det inte nödvändigtvis om militära cyberförband, utan det kan vara hackergrupper som med statens goda minne får hålla på med detta, säger Henrik Karlzén.

FOI har också studerat cybervapen. Det finns ingen total enighet om vad som definieras som ett cybervapen, men Henrik Karlzén tar verktyg för penetrationstestning som exempel. De används helt lagligt för att leta efter sårbarheter i nätverk och servrar och därmed öka cyberskyddet.

– Samma verktyg kan också användas för att genomföra skarpa angrepp. Syftet kan vara att skaffa sig underrättelser om systemen för att angripa senare, eller att stjäla information i form av industrispionage eller liknande.

Majoriteten av cyberoperationerna handlar om underrättelseinhämtning, enligt Henrik Karlzén. Sabotage är ovanligare.

Svårt öva på cyberoperationer

Att skapa realistiska övningar för att lära sig hantera cyberoperationer är en utmaning. Det är svårt att lära sig av verkliga händelser, dels eftersom drabbade organisationer inte vill riskera att avslöja sårbarheter, och dels eftersom aktörerna bakom operationerna inte är öppna med vad de gör. Utpekandet av vem som ligger bakom ett angrepp görs ofta på bristfälliga grunder, enligt FOI:s forskare.

En annan svårighet är att kombinera tekniska övningar med den typ av kommunikation som måste ske på ledningsnivå vid en cyberoperation.

– När Försvarsmakten agerar i de här situationerna kan de inte bara tänka på det tekniska, utan de måste också ha koll på hur andra delar av verksamheten påverkas. En tekniker som är van vid programmeringsspråk ska kommunicera med en chef som pratar ett helt annat språk och inte är så van vid tekniken. Det är en utmaning, och något vi har övat en hel del med Försvarsmakten, säger Henrik Karlzén.

I forskningsprojektet har bland annat cyberanläggningen CRATE vid FOI i Linköping använts.

CRATE – Cyber Range And Training Environment

Vid FOI i Linköping finns en av Europas första och största cyberanläggningar. Anläggningen utvecklas i samverkan mellan FOI, Försvarsmakten och Myndigheten för samhällsskydd och beredskap. I CRATE imiteras komplexa IT-miljöer, samhällsviktiga styrsystem och cybersäkerhetsscenarier för att möjliggöra utbildning, träning, övning, demonstrationer, utvärdering och framtagande av ny kunskap för att utveckla totalförsvarets förmåga i cybermiljön.

När det gäller utvecklingen framöver hänger mycket på hur Försvarsmakten väljer att agera, menar Henrik Karlzén – och hur de ökade försvarsanslagen fördelas.

– Försvarsmakten har verkligen ökat sitt fokus på det här, inte minst genom att utbilda cybersoldater.

Rapport:

Cyberoperationer, en slutrapport, FOI

Kontakt:

Henrik Karlzén, forskare på FOI:s avdelning för ledningssystem i Linköping.